عصابة رقمية تلاحق مسؤولين عسكريين وحكوميين بحملة تجسس مكثفة

كشف باحثون في كاسبرسكي، خلال تحقيق طويل بدأ في يناير 2019 واستهدف حملة تجسسية مستمرة أطلقتها عصابة رقمية تعرف بالاسم Transparent Tribe لتوزيع تروجان الوصول عن بُعد Crimson RAT، عن أن الحملة استهدفت أكثر من 1000 هدف في حوالي 30 دولة خلال عام واحد فقط.

وكانت الهجمات التي شُنّت خلال الحملة بدأت بإرسال مستندات Microsoft Office خبيثة إلى الضحايا عبر رسائل بريد إلكتروني تصيدية موجهة. وكشف البحث أيضًا عن مكونات جديدة لم تكن معروفة في السابق للتروجان Crimson RAT، ما يشير إلى أنه ما زال قيد التطوير. ووردت هذه النتائج وغيرها في تقرير الجزء الأول من التحقيق الذي نشرته كاسبرسكي.

وتُعتبر عصابة Transparent Tribe الرقمية (المعروفة أيضًا بالاسمين PROJECTM وMYTHIC LEOPARD) مجموعة نشطة عالية الإنتاجية، وتشتهر في أوساط قطاع الأمن الرقمي بحملات التجسس الضخمة. وظلّت كاسبرسكي منذ العام 2016 تراقب المجموعة التي يعود نشاطها إلى العام 2013.

ويُعدّ تفخيخ المستندات بشيفرات خبيثة الطريقة المفضلة لدى العصابة لإصابة أهدافها، في حين أن أبرز برمجياتها الخبيثة هو تروجان .NET RAT الخاضع للتعديل والذي يتيح الدخول عن بُعد إلى الأنظمة المستهدفة، ويُعرف بالاسم Crimson RAT. وتتألف هذه الأداة من مكونات مختلفة تسمح للمهاجمين بتنفيذ أنشطة متعددة على الأجهزة المصابة، بينها إدارة أنظمة الملفات البعيدة، والحصول على لقطات للشاشة، والمراقبة الصوتية بالميكروفون، وتسجيل تدفقات الفيديو الواردة من كاميرات الويب، وسرقة الملفات من وسائط التخزين المنقولة.

وقد حافظت العصابة على اتساق تكتيكاتها وأساليبها طوال السنين الماضية، بالرغم من أن أبحاث كاسبرسكي أظهرت أنها قد حرصت باستمرار على تطوير برمجيات خبيثة جديدة لحملات محددة. ووجد الباحثون خلال تحقيقهم في أنشطة العصابة في العام الماضي، ملف .NET كانت تقنيات كاسبرسكي الأمنية اكتشفته وعرفته بوصفه تروجان Crimson RAT. لكن تحقيقًا أعمق أظهر أنه في الواقع شيء مختلف؛ مكوِّن جديد من مكونات Crimson RAT العاملة في جهة الجهاز الخادم، يستخدمه المهاجمون للتحكّم في الأجهزة المصابة. وكان هذا المكوّن البرمجي، الذي عُثر عليه في نسختين، جرى تجميعه في الأعوام 2017 و2018 و2019، ما يشير إلى أنه خاضع للتطوير المستمر.

وتمكنت كاسبرسكي من مراقبة تطوّر عصابة Transparent Tribe من خلال القائمة المحدّثة للمكونات التي تستخدمها، وعبر تتبّع الطرق التي تتنامى بها أنشطتها وتبدأ بها حملات تخريبية واسعة وتطوّر أدوات جديدة. ووجد باحثو كاسبرسكي 1,093 هدفًا للعصابة في 27 دولة، أخذًا في الاعتبار جميع المكونات التي اكتُشفت بين يونيو 2019 ويونيو 2020. وجاءت أفغانستان وباكستان والهند وإيران وألمانيا على رأس قائمة البلدان الأكثر تضررًا.

وقال جيامباولو ديدولا الخبير الأمني لدى كاسبرسكي إن تحقيق الشركة يُشير إلى أن عصابة Transparent Tribe تواصل تنفيذ "أنشطة تخريبية واسعة ضد أهداف متعددة"، لافتًا إلى أن الاثني عشر شهرًا الماضية شهدت حملة واسعة جدًا ضد أهداف عسكرية ودبلوماسية باستخدام بنية تحتية كبيرة لدعم عملياتها والتحسينات المستمرة في ترسانتها من البرمجيات التخريبية، وأضاف: "تواصل العصابة الاستثمار في تروجانها الأساسي الخاص بالوصول عن بُعد، Crimson، لتنفيذ أنشطة استخباراتية وتجسسية على أهداف حساسة، ونتوقع عدم حدوث أي تباطؤ في نشاط هذه المجموعة التخريبية في المستقبل القريب، لكننا سنواصل جهودنا في مراقبة أنشطتها عن كثب".

ويمكن الوصول إلى معلومات تفصيلية حول مؤشرات الاختراق المتعلقة بهذه العصابة، بما يتضمّن تجزئات الملفات وخوادم القيادة والسيطرة، عبر بوابة Kaspersky Threat Intelligence Portal.

(2).jpg)

تحطيم الرقم القياسي في اللعب السريع بـ Doom Eternal (تفاصيل)

تحطيم الرقم القياسي في اللعب السريع بـ Doom Eternal (تفاصيل) كاسبرسكي والإنتربول يدعوان للاهتمام بالنسخ الاحتياطي والحماية

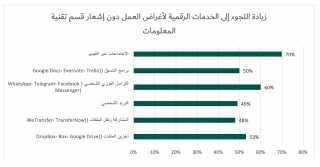

كاسبرسكي والإنتربول يدعوان للاهتمام بالنسخ الاحتياطي والحماية 73 % من الموظفين العاملين من منازلهم لم يتلقوا إرشادات الأمن الرقمي

73 % من الموظفين العاملين من منازلهم لم يتلقوا إرشادات الأمن الرقمي كاسبرسكي: مصر الأكثر تعرضا لهجمات البرمجيات المصرفية الخبيثة في الشرق الأوسط

كاسبرسكي: مصر الأكثر تعرضا لهجمات البرمجيات المصرفية الخبيثة في الشرق الأوسط كاسبرسكي أفضل شركة منتجة لحلول الأمن الرقمي بمعيار ”كناليس”

كاسبرسكي أفضل شركة منتجة لحلول الأمن الرقمي بمعيار ”كناليس” باحثون: سوء استخدام خدمة ”Google Accessibility” يمكن تطبيقا خبيثا من نشر تقييمات مزيفة

باحثون: سوء استخدام خدمة ”Google Accessibility” يمكن تطبيقا خبيثا من نشر تقييمات مزيفة كاسبرسكي: ثلثا الشركات الصناعية لا تبلغ السلطات بحوادث الأمن الرقمي

كاسبرسكي: ثلثا الشركات الصناعية لا تبلغ السلطات بحوادث الأمن الرقمي كاسبرسكي ”جهة قوية الأداء” في تقييم ”فورستر” لحلول الأمن السحابي

كاسبرسكي ”جهة قوية الأداء” في تقييم ”فورستر” لحلول الأمن السحابي لحماية المقاييس الحيوية.. تعاون فريد بين كاسبرسكي ودار سويدية للمجوهرات

لحماية المقاييس الحيوية.. تعاون فريد بين كاسبرسكي ودار سويدية للمجوهرات كاسبرسكي: الأجسام المشبوهة تنطوي على الخطر في ثلاثة أرباع الحالات

كاسبرسكي: الأجسام المشبوهة تنطوي على الخطر في ثلاثة أرباع الحالات كاسبرسكي تكشف عن 37 ثغرة في أنظمة VNC مفتوحة المصدر

كاسبرسكي تكشف عن 37 ثغرة في أنظمة VNC مفتوحة المصدر كاسبرسكي تحذر من استمرار وتطور الهجمات الإلكترونية في 2020

كاسبرسكي تحذر من استمرار وتطور الهجمات الإلكترونية في 2020

محمد سعيد: رحلة الروح إلى أعماق الفلسفة

محمد سعيد: رحلة الروح إلى أعماق الفلسفة ضياء رشوان: مرة أخرى أكاذيب الإخوان الخمس

ضياء رشوان: مرة أخرى أكاذيب الإخوان الخمس ماريا معلوف: انتخابات الحزب الجمهوري.. ما بين قلق السباق وطيف ترامب

ماريا معلوف: انتخابات الحزب الجمهوري.. ما بين قلق السباق وطيف ترامب عمرو الشوبكي: العالم وحقوق الإنسان

عمرو الشوبكي: العالم وحقوق الإنسان